Por Jorge Olivares Olmos, Subgerente de Consultoría y Formación de Business Continuity Miembro del capítulo chileno ISA, CISSP, CSIRT, ABCP y Auditor Líder ISO 27001.

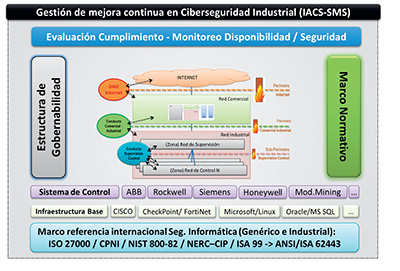

Enfrentar de manera coherente y consistente la Ciberseguridad de la plataforma industrial no es sencillo, y para reconocer sus componentes estructurales les invito a un viaje por distintos niveles de abstracción, en donde las piezas que vayamos considerando las posicionaremos en un framework, que nos lleve finalmente a conformar el modelo general de un “Sistema de Gestión de la Ciberseguridad Industrial”. Partimos por “Conocer su red industrial” (como recomendamos en el artículo “10 tips para la gestión de la Ciberseguridad Industrial”, publicado en ElectroIndustria, diciembre 2016), es decir, reconocer y “dibujar” la(s) red(es) industrial(es), con sus dominios de seguridad o zonas, según sus particulares requerimientos o sensibilidad respecto a la seguridad de la información crítica industrial, empezando por la mirada de más alto nivel que identifica la Internet, una red Corporativa o Comercial, y una o varias redes Industriales. Se agregan (dibujan) los perímetros respectivos, sus conductos o zonas de transferencia (DMZs) y los controles tecnológicos de seguridad, que regularán los flujos de información entre dichas zonas.

La identificación y justificación de tales flujos de información, la efectuaremos mediante “Casos de Uso”, entre las distintas zonas, conformando las zonas intermedias (“conductos”). Estos son parte de la esencia estructural en la arquitectura de seguridad de una red industrial, ya que contiene la lógica de seguridad para la protección de las zonas críticas, regula los flujos de información, y permite implementar los controles tecnológicos necesarios. Los asociamos a las tradicionales DMZs de la red corporativa.

Usamos representaciones de Firewalls -genérico- de control tecnológico en los “conductos” de cada perímetro; estos firewalls representan la necesidad de establecer un tipo de cortafuego para cada interconexión de zonas, pudiendo ser de red o de host y pudiendo estar abocado al control de puertos, servicios, navegación, correo, base de datos o tradicionalmente “Deep Packet Inspection”.

Con esto, ya tenemos una pieza clave para el framework: la diagramación y comprensión de la red industrial y su integración con la red comercial y con Internet. Coloquémosla al centro del esquema.

Capas de normalización

Necesitamos ahora considerar componentes que brinden soporte conceptual y metodológico a nuestra red industrial. Así surgen, al menos, tres capas de normalización o niveles de abstracción, que colocaremos bajo el diagrama de red y hacia fuera: la capa de las plataformas tecnológicas de base; la de las aplicaciones o sistemas industriales, y luego la más conceptual, basada en estándares internacionales de Ciberseguridad Industrial, como NIST 800/82 e ANIS/ ISA 62443 (ex ISA 99), por nombrar los más reconocidos.

Por tanto, debemos confeccionar/adecuar/localizar/integrar modelos, estándares y marcos de referencia internacionales que en su naturaleza están desconectados. Es más, para alcanzar una postura institucional integral al respecto, se deben sumar a la ecuación las otras dos capas internas, con los requerimientos de seguridad de vendors TI (como Microsoft, Symantec, McAfee o Cisco, otros ejemplos de plataformas base), restringido a lo que solicite y esté homologado por el sistema o aplicación industrial (Rockwell Automation, ABB, Schneider Electric, Siemens o similar). De este modo, ya tenemos tres componentes adicionales.

Sistema de Gestión Ciberseguridad Industrial

Para la siguiente componente, se requiere un gran desafío organizacional: una Estructura de Gobernabilidad que nos brinde gobierno a la Ciberseguridad Industrial integrada al mundo corporativo y que sea capaz también de desarrollar la seguridad en conjunto con los esfuerzos de convergencia TI/TO. En la práctica, se resume en formalizar los Roles, las Responsabilidades y el Accionar de las instancias organizacionales a niveles Estratégico, Táctico y Operacional en el ámbito de la Ciberseguridad (haremos uso de Tablas RACI). Para ello, se pueden crear estructuras en paralelo (Corporativo/ Industrial), con una dependencia común superior o se pueden expandir los niveles estratégico y táctico del mundo corporativo, para considerar los aspectos industriales. El nivel operacional Industrial, necesariamente es dedicado. Esta componente se dibuja a la izquierda del diagrama de red y va ampliando nuestro framework.

El marco normativo

Teniendo ya el modelo de gobernabilidad, falta el elemento a colocar a la derecha del diagrama: un marco normativo inicial que diferencie políticas tácticas de los procedimientos operacionales e instructivos para llegar a establecer una estructura documental para la Ciberseguridad Industrial.

Allí, en el primer nivel, estaría un Política General de Ciberseguridad Industrial, que de querer unificarse desde la corporativa, habría que adecuarla. A nivel táctico, se deben establecer las políticas de temas específicos de seguridad informática industrial, que se implementan a nivel operacional, con procedimientos, instructivos, formularios, guías de operación. Es común encontrar alguna documentación a nivel operacional, pero no el cuadro completo.

Acá cobran relevancia estándares como el mencionado ANSI/ISA 62443, que permite extraer un baseline (línea base) de requerimientos de formalización a nivel documental para la Ciberseguridad, considerando su componente 3-3, los FRs y SLs (Security Levels) a nivel primario. O sea, es posible extraer metodológicamente y con respaldo normativo el “por dónde seguir”, que es la pregunta habitual que me hacen luego de relatarles lo que ya han leído. De este resultado, se obtendría un baseline a alcanzar, el que, al contrastarlo con la realidad o situación actual al respecto, se obtiene un Gap o brecha a cubrir, sobre el que se planifican las acciones de mitigación y mejora para armar el plan inicial.

Este plan de mitigación y mejora es la “P” de un ciclo de mejora continua (Deming o PDCA, de “Plan, Do, Check, Act”) o al menos, el plan para el primer ciclo. Finalmente, llegamos a la gestión. Nos queda colocar la componente de monitoreo y ajuste, por sobre todo lo ya posicionado; pero ya alcanzamos la P; para cargar nuestro motor de mejora continua PDCA y echarlo a rodar. ¡Completamos así nuestro Framework de Ciberseguridad Industrial!

He validado que esta particular propuesta de framework es una abstracción que permite modelar, explicar y sobre todo avanzar en la habilitación de un Sistema de Gestión de Ciberseguridad Industrial, convirtiéndose en una poderosa herramienta de trabajo.